WordPress toujours en tête des cyberattaques

26/09/2016

La société Sucuri, spécialisée dans la sécurité informatique publie sont rapport trimestriel Website Hacked Trend observant le second trimestre 2016. WordPress reste le gestionnaire de contenu le plus attaqué, en grande partie en raison du manque de formation ou de la négligence des administrateurs de sites.

WordPress, Joomla et Magento en tête

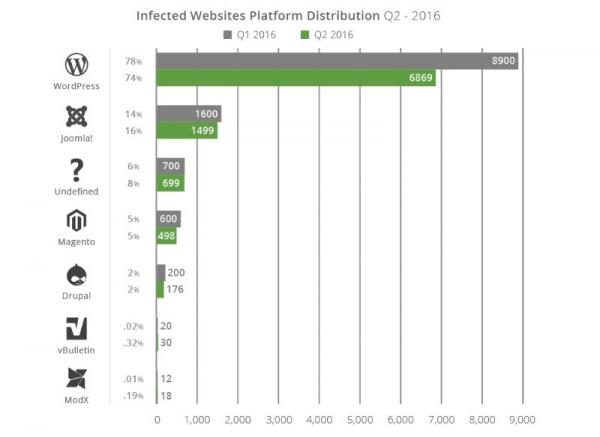

Le premier classement fourni par Sucuri concerne le nombre la proportion des plateformes CMS dans l’échantillon des sites infectés. Sans surprise, WordPress reste en tête du classement avec les trois quarts des sites infectés (74%) malgré une tendance positive (-4%) sur le trimestre écoulé. Joomla représente 16,2 % des sites infectés, en hausse de 2,2 %. Les autres plateformes ont une représentation stable depuis la précédente publication du rapport.

Ce diagramme ne prétend pas qualifier le niveau de sécurité des plateformes. Dans le cas général, les problèmes observés sur les sites ne proviennent pas de la plateforme, mais de problèmes issus du déploiement, de la configuration ou de la maintenance des sites. Avec près de 50 % de part de marché, WordPress est donc une cible de choix pour les individus malveillants, qui peuvent ainsi rentabiliser plus facilement les efforts entrepris.

Du bon suivi des mises à jour

Bien que les extensions et autres plug-ins soient les premiers pourvoyeurs de failles de sécurité, le rapport de Sucuri met en lumière une corrélation directe entre le manque de mise à jour des sites et leur vulnérabilité.

Dans ce domaine WordPress s’en sort plutôt bien face à la concurrence. Les autres plateformes CMS accusent un réel problème dans l’adoption des mises à jour par l’administrateur du site. Dans le cas de Magento, ce sont près de 96 % des attaques qui sont liées à l’absence de maintenance. Sucuri relève trois causes probables d’un tel phénomène : des déploiements hautement personnalisés qui rendent l’adoption des mises à jour fastidieuses, des problèmes de rétrocompatibilité empêchant certains sites de bénéficier des corrections de failles de sécurité et plus pragmatiquement, le manque de personnel dédié à la migration des sites.

Des plug-ins passoires

WordPress bénéficie dans le rapport de Sucuri d’une attention détaillée avec 74 % des sites de l’échantillon exécutant la plateforme. Près d’un quart (22%) des vulnérabilités observées sur la plateforme sont issues de l’utilisation de trois plug-ins périmés : TimThumb, Revslider et Gravity Forms.

Sites en liste noire

Pour la première fois, Sucuri a enrichi son rapport trimestriel avec des données sur les sites infectés en liste noire et les acteurs de ce processus. Sucuri commente : « Comprendre comment les blacklists marchent et comment elles affectent la réputation d’un site est important et devrait figurer comme une donnée que chaque administrateur doit surveiller ». D’évidence, un site signalé par Google perdra son classement dans les résultats de recherche, ses moyens de communication seront affectés, comme l’accès même au site qui sera rendu plus difficile.

Dans le cas de l’échantillon analysé par Sucuri, 18 % des sites infectés ont été placés en liste noire. C’est une proportion très faible en regard des 82 % des sites restants, qui peuvent continuer à distribuer des malware sans aucun avertissement pour l’internaute. Il y a là une grande marge de progrès à réaliser pour les différents moteurs de recherche et plateformes d’hébergement. La moitié des sites placés en liste noire ont été détectés par Google Safe Browsing (52%), pendant que Norton et Yandex ont détecté 30% et SiteAdvisor 11% des sites.

Les types d’attaques

Un site affecté peut-être touché par différentes familles de processus malveillants, dépendant des intentions de l’attaquant. Dans ce dernier rapport, Sucuri observe que 71 % des attaques sur l’échantillon proviennent de backdoors basés sur PHP et cachés dans le site. Cette méthode qui consiste à garder l’accès au site bien après son attaque permet de contourner les contrôles d’accès. Elle est aussi particulièrement difficile à détecter par les techniques d’analyse des sites Web. Ces portes dérobées peuvent d’ailleurs n’engendrer aucune modification extérieure du site, rendant l’attaque invisible pour le visiteur.

Ce type d’attaque, en progression depuis le dernier trimestre observé, est souvent le préambule à la mise en place d’une seconde action malveillante visant à récolter les fruits de cette intrusion par la propagation d’un malware, des redirections malicieuses, du phishing etc...

Source : sucuri.net

Solutions

Les dernières actualités

- 16/12/2020 // Le moteur Docker disponible en version 20.10

- 15/12/2020 // Les nouveautés de Drupal 9.1

- 07/12/2020 // KOGITO 1.0 pour la gestion des processus métier

- 04/12/2020 // OroCommerce intègre Elastic Suite, grâce à Smile !

- 03/12/2020 // Drupal 9.1.0 est disponible

- 02/12/2020 // AWS Lambda prend en charge des images de conteneur et le jeu d'instruction AVX2

- 30/11/2020 // Sortie de Proxmox VE 6.3

- 30/11/2020 // Wazuh 4.0, les nouvelles fonctionnalités

- 27/11/2020 // OpenMeetings 5.0, la visioconférence open source

- 25/11/2020 // OnlyOffice étend le chiffrage de bout en bout